Tal vez al revisar una nueva actualización de seguridad del core de drupal allas visto una serie de especificaciones donde dice que nivel de riesgo tiene esa actualización de seguridad o mejor dicho que riesgos se tiene de no actualizar.

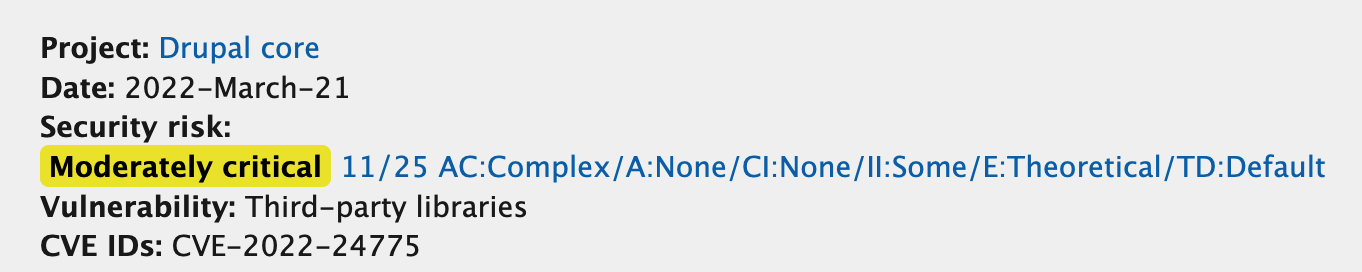

es algo como esto:

El primero mensaje de moderadamente critico con el color amarillo ya nos da una idea del nivel de peligro. en el sitio de drupal.org es posible encontrar una pagina donde se explica más a detalle toda la demas descripción que acompaña.

https://www.drupal.org/drupal-security-team/security-risk-levels-defined

A continuación va la traducción de esta pagina:

Niveles de riesgo de seguridad definidos

La siguiente información explica cómo los niveles de criticidad sirven como guía general para determinar los niveles de riesgo de seguridad.

Esta página trata sobre la puntuación de riesgo utilizada después del 6 de agosto de 2014. Para ver el sistema utilizado antes de eso, consulte las revisiones de esta página desde 2014.

Calculadora de riesgo

El sistema de nivel de riesgo de aviso de seguridad actual se basa en el Sistema de puntuación de uso indebido común del NIST (NISTIR 7864) . Cada vulnerabilidad se califica usando este sistema y se le asigna un número entre 0 y 25. Los puntos totales se usan para dar una descripción de texto para que los números sean más fáciles de entender:

- las puntuaciones entre 0 y 4 se consideran no críticas

- 5 a 9 se considera Menos Crítico

- 10 a 14 se considera moderadamente crítico

- 15 a 19 se considera crítico

- 20 a 25 se considera Altamente Crítico

El nivel de riesgo lo asigna la Calculadora de riesgos , que toma 6 métricas diferentes, cada una de las cuales puede tener 3 valores diferentes. Esto está codificado en un formato conciso e incluido en cada aviso de seguridad en el campo "Riesgo de seguridad". La siguiente tabla proporciona descripciones más largas y puntajes para cada categoría.

| Código | Métrico | Descripción |

|---|---|---|

| C.A. | Complejidad de acceso |

¿Qué tan difícil es para el atacante aprovechar la vulnerabilidad?

|

| A | Autenticación |

¿Qué nivel de privilegio se requiere para que un exploit tenga éxito?

|

| CI | Impacto de la confidencialidad |

¿Esta vulnerabilidad hace que los datos no públicos sean accesibles?

|

| Yo | Impacto de integridad |

¿Puede este exploit permitir que los datos del sistema (o los datos manejados por el sistema) se vean comprometidos?

|

| mi | Explotación (impacto de día cero) |

¿Existe un exploit conocido?

|

| DT | Distribución objetivo |

¿Qué porcentaje de usuarios se ven afectados?

|

Recursos externos

- Comprender los avisos de seguridad de Drupal: la calculadora de riesgos : un artículo de David Snopek (miembro del equipo de seguridad de Drupal)

Añadir nuevo comentario